菜蚁哥蝎流量特征

本文最后更新于:2023年9月18日 上午

菜刀

特征:

base64加密

请求头中

User-Agent存在百度或者火狐

请求体中

会存在QGluaV9zZXQ攻击的开头部分后面的部分需要base64解码

z0(也会修改)跟随后面的payload的base64的数据。z0是菜刀的默认参数

eval也会替换成assert的方式(可能是拼接)

(“ass”.“ert”,…

固定的字段:

QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7J

eval不是菜刀就是蚁剑,但是后面跟着z0就可以判断为菜刀,并且后面跟着base64的特征

¶蚁剑

¶特征:

请求中的User-Agent值是:antSword/*

也有可能是:

Mozilla/5.0 (Windows NT *** ) AppleWebKit/** (KHTML, like Gecko) Chrome/*** Safari/***

请求中可以检测到的关键字:“eval””eVAL”

请求体存在@ini_set(“display_errors”, “0”);@set_time_limit(0);(开头可能是菜刀或者是蚁剑)

加密后的明显参数多数是_0x…=这种形式所以_0x开头的参数名,以及dirname、get_current_user函数的字眼(需要讲请求内容解密后判断),后面为加密数据的数据包可以鉴定为蚁剑的流量特征

在命令执行时有目录标记[S]、[E]、[R]、[D]、等,说明已经拿到shell了(在执行系统命令)

payload特征

php assert、eval关键字执行,

asp eval在jsp使用

Java 同时会带有base64编码解码等字符特征

冰蝎

请移步访问我的另一篇文档“冰蝎流量特征”

哥斯拉流量特征

1.User-Agent (弱特征)

哥斯拉客户端使用JAVA语言编写,在默认的情况下,如果不修改User-Agent,User-Agent会类似于Java/1.8.0_121(具体什么版本取决于JDK环境版本)。但是哥斯拉支持自定义HTTP头部,这个默认特征是可以很容易去除的。

2.Accept(弱特征)

Accept为text/html, image/gif, image/jpeg, *; q=.2, /; q=.2

(Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q=0.8 )

相应头中的Cache-Control头是

Cache-Control: no-store, no-cache, must-revalidate

对这个默认特征应该很熟悉了,之前冰蝎也出现过同样的Accept。为什么会这么巧合出现两个工具都会出现这个特征呢,其实这个也是JDK引入的一个特征,并不是作者自定义的Accept(参考:https://bugs.openjdk.java.net/browse/JDK-8177439)。同样的这个默认特征也可以通过自定义头部去除,只能作为默认情况下的辅助检测特征。

3.Cookie (强特征)

哥斯拉的作者应该还没有意识到,在请求包的Cookie中有一个非常致命的特征,最后的分号。标准的HTTP请求中最后一个Cookie的值是不应该出现;的,这个可以作为现阶段的一个辅助识别特征。

4.请求体(强特征)

二次解码后可以看到webshell木马的密码

dir命令数据包可以明显看到哥斯拉的流量特征

在请求体中出现2次url和base编码特征

%27%253D%25

是哥斯拉2次url编码后的==

是哥斯拉倒序的base64的特征

¶php

¶实操:

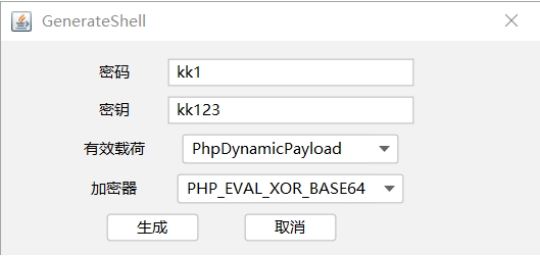

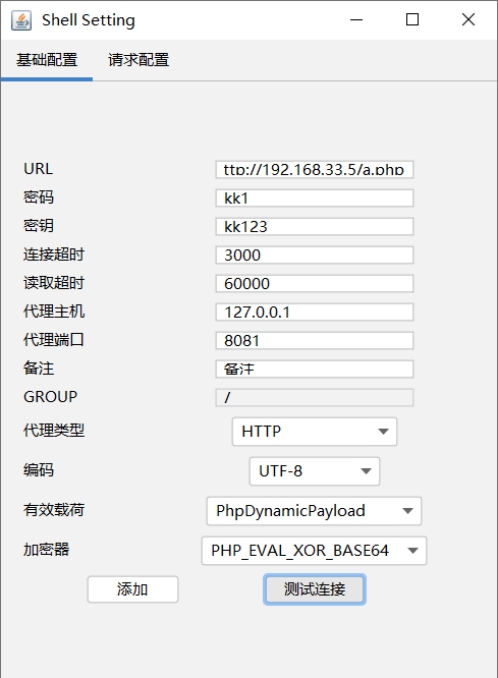

¶1、 生成哥斯拉不同加密器的木马文件放入网站根目录,查看IP,进行访问

¶2、设置burpsuite代理,开启抓包,哥斯拉进行目标添加

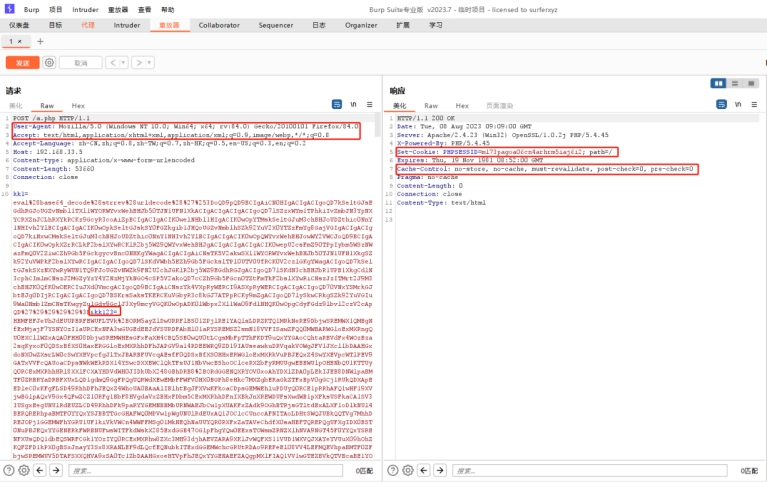

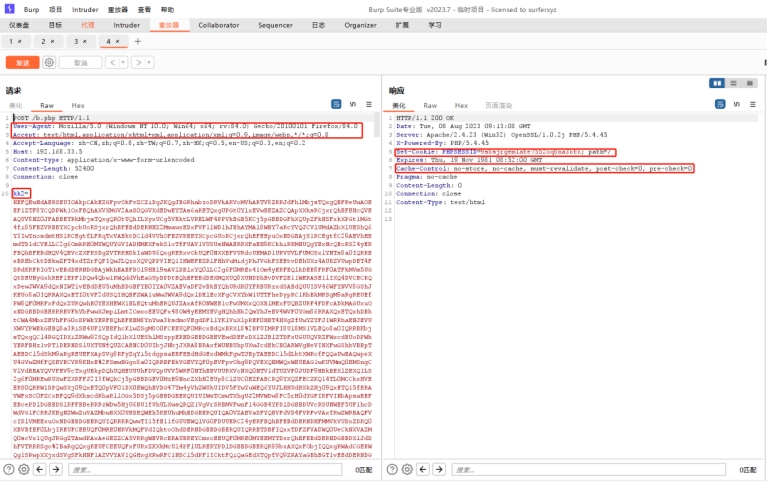

¶4、查看bp数据包特征

1、所有请求中

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q=0.8

2、所有响应中

Cache-Control: no-store, no-cache, must-revalidate,

3、在所有请求中Cookie中后面都存在;特征

¶a.php

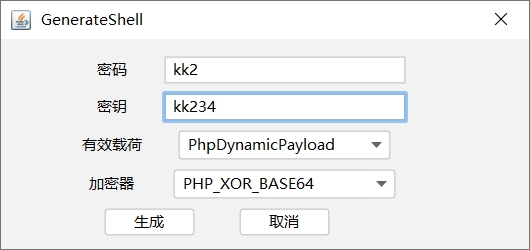

¶b.php

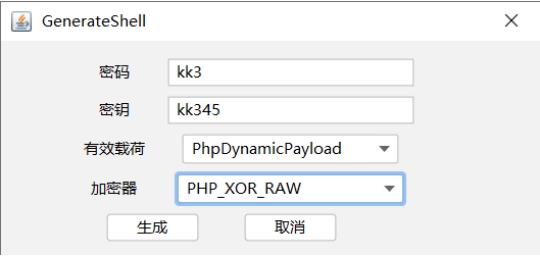

¶c.php

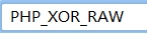

¶java

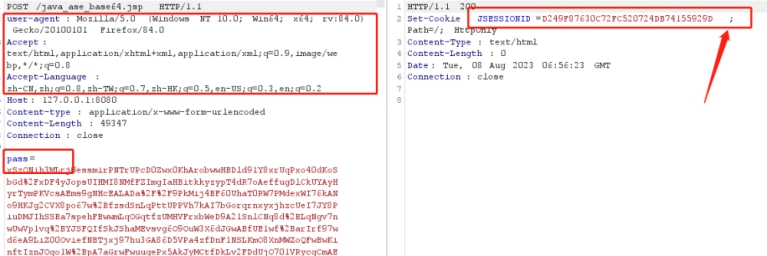

¶加密方式1

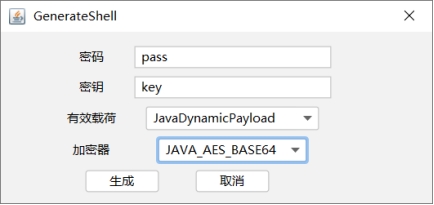

使用JAVA_AES_BASE64加密方式生成木马文件,使用tomcat或宝塔面板对木马文件进行访问

使用哥斯拉进行连接测试并开启bp抓包,进行查看,放包查看响应包

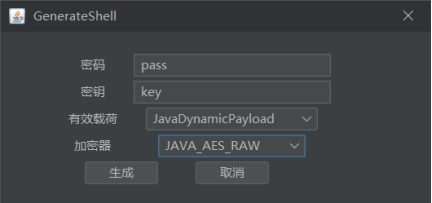

¶加密方式2

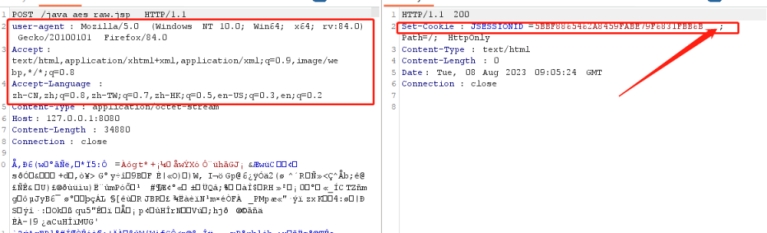

使用JAVA_AES_RAW加密方式生成木马,使用tomcat/宝塔面板进行访问

¶

进行抓包

¶bp数据包特征

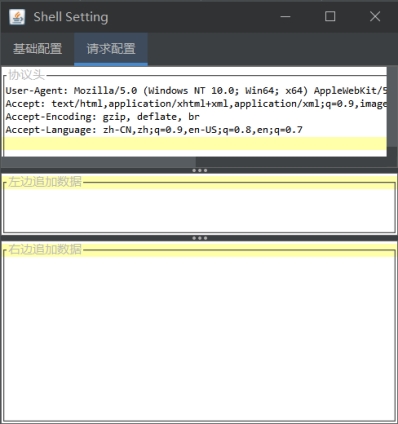

User-Agent字段,默认

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0

Accept字段,默认

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q

Set-Cookie中,最后有分号

协议头默认情况下不变,但是可对协议头进行修改